Nell’ecosistema digitale le interconnessioni eterogenee tra dispositivi determinano la loro integrazione attraverso l’uso di applicazioni e la connessione al web che interagiscono con la capacità di elaborazione dei devices “intelligenti” capaci di monitorare, attivare funzioni da remoto, trasferire informazioni e tanto altro.

Si tratta dell’Internet delle cose, ovvero anche dell’Internet del tutto.

Una interconnessione di dispositivi smart tra loro eterogenei che sarà resa ancora più inesorabilmente veloce dalla nuova tecnologia 5G, consentendo la produzione e veicolazione di una mole ancora più significativa di Big Data generati.

IoT: una nuova economia digitale data-driven che impone una nuova governance

L’IoT ha dato vita alla nuova economia digitale cosiddetta data-driven che, nella visione strategica europea presenta tre temi altamente strategici:

- Governance sulla condivisione e sostenibilità dei Big Data

- Governance delle tecnologie di AI e sue declinazioni tecniche per la strutturazione dei Dati e l’automazione di processi

- Sicurezza dei protocolli internet

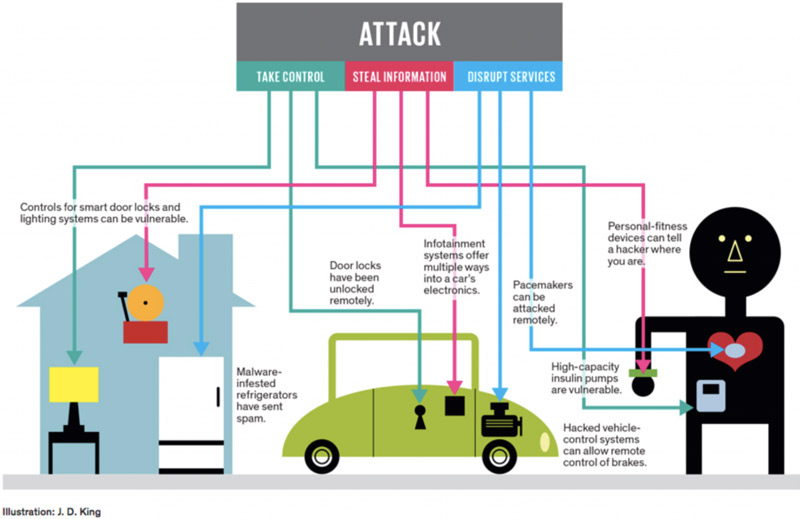

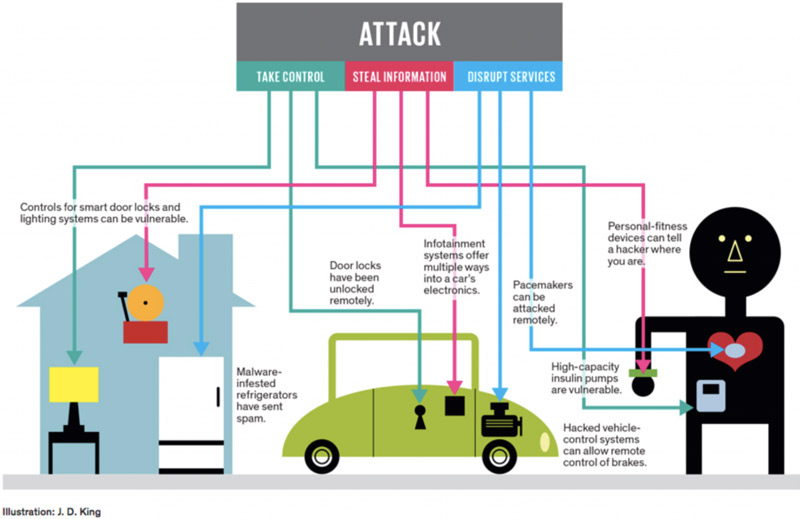

Sul tema della sicurezza va da subito evidenziato che le connessioni eterogenee determinano nuove vulnerabilità hardware e software dalle quali discendono inevitabilmente nuovi rischi che devono costituire oggetto di valutazione e mitigazione per il monitoraggio della complessiva superficie esposta.

E infatti, l’IoT si caratterizza per lo scambio di dati attraverso protocolli di connessione a internet spesso vulnerabili ai cosiddetti attacchi DDoS (Distributed Denial of Service) che si caratterizzano per l’invio da un falso indirizzo IP di un device connesso all’IoT di una serie di richieste di informazioni (attraverso botnet infettata da codici malevoli) verso un server target che viene in definitiva messo down.

Fonte: www.pubnub.com

Molto spesso gli attacchi DDoS costituiscono il preludio di attacchi sistemici dal momento che un dispositivo vulnerabile può costituire vettore di malware e dunque di compromissione delle reti e risorse a cui è connesso.

In tale scenario i mobile malware consentono agli attaccanti di prendere il controllo degli smart devices, attraverso attacchi brute force per l’acquisizione delle credenziali di protezione per eseguire attacchi DDoS ovvero per il mining malevolo di cryptovalute o per l’inserimento di dispositivi in reti botnet per ulteriori attacchi sistemici.

Alcuni dati e ricerche sulla vulnerabilità delle tecnologie IoT

Secondo un report IoT di Kaspersky Lab, nella prima metà del 2018, i dispositivi IoT sono stati attaccati da più di 120.000 varianti di malware (più del triplo della quantità di malware IoT registrati in tutto il 2017).

Nel rapporto SonicWall 2019 viene, addirittura, rilevato un aumento del 55% degli attacchi malware IoT rispetto ai primi due trimestri del 2018, con evidenza di un aumento delle connessioni ad internet di dispositivi senza adeguate misure di sicurezza, nonché di una loro exploitation per dispensare payload di malware.

Fonte: www.innovationpost.itv

In molti casi i mobile malware sfruttano la tecnologia di comunicazione peer-to-peer (P2P) che per la connessione dei dispositivi all’IoT non richiede una procedura di autenticazione e rende accessibili agli attaccanti i dispositivi connessi attraverso la scansione dei relativi seriali.

Per queste ragioni i dispositivi connessi all’IoT rappresentano per i criminali informatici un importante elemento di vulnerabilità da sfruttare per colpire con attacchi sistemici soprattutto per quei dispositivi connessi all’Industrial Internet of Things relativa al presidio di infrastrutture strategiche che, ove non valutate sotto il profilo del rischio, possono costituire oggetto di attività di spionaggio o sabotaggio.

Strutture di governance e controllo in ambito IoT

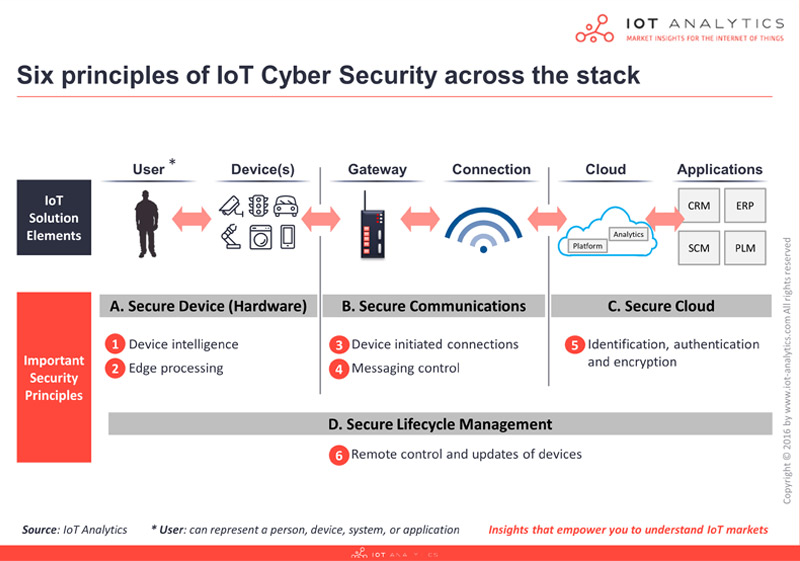

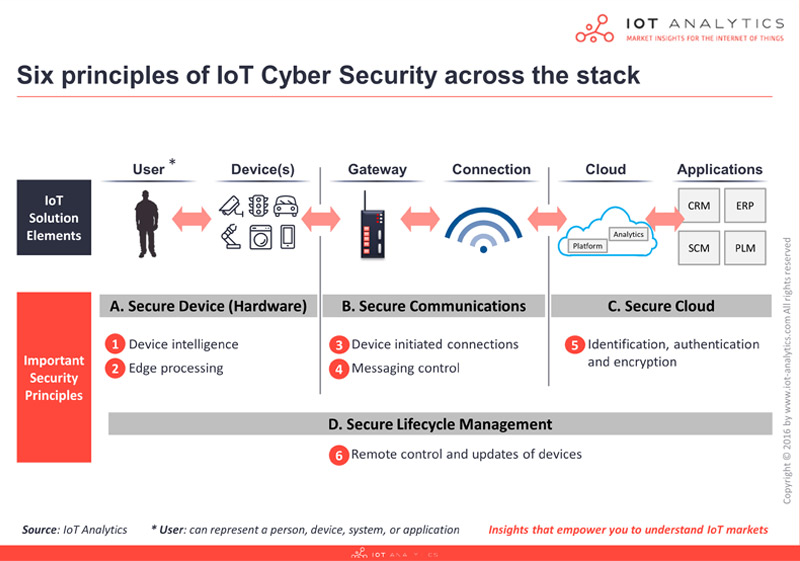

È dunque molto importante introdurre rigide procedure di controllo e monitoraggio dei dispositivi mobili (spesso non aziendali) per valutarne ogni rischio e mitigarne gli impatti.

Si parla in questi casi di policy BYOD (Bring Your Own Device) che disciplini l’uso e le best practices dei devices mobili per garantire la sicurezza dell’infrastruttura IT e mitigare il rischio di vulnerabilità della rete aziendale, proteggendo il patrimonio informativo aziendale e le informazioni afferenti i dati personali, anche in compliance al GDPR.

È dunque essenziale che il dispositivo mobile, preliminarmente registrato servendosi di un software ad hoc per il mobile devices management, assicuri la previa ed imposta installazione di un software di sicurezza anti-malware ed antivirus supportato che preveda, tra l’altro, la protezione del device con password forte (sequenze alfanumeriche, caratteri speciali, autenticazione a due fattori, expiration time ed aggiornamento) e blocco schermo (PIN, password, impronta digitale o riconoscimento facciale) nonché aggiornamenti costanti del firmware del device e l’installazione della patch di sicurezza.

È poi parimenti importante l’adozione di metodi di connessione sicura e virtualizzata (VPN), soprattutto per gli accessi da remoto tramite Wi-Fi pubblico non protetto, adottando tecnologie di crittografia efficaci, con autenticazione periodica dell’utente del device, ovvero attraverso l’uso di uno stack di sicurezza basato su cloud per fornire, da qualunque luogo, un accesso sicuro a Internet su ogni dispositivo.

Inoltre, l’opportuno coordinamento tra la compliance al GDPR, la protezione dei sistemi informativi aziendali e del patrimonio di dati richiedono anche una rigida separazione tra dati aziendali e personali attraverso la best practice della segmentazione dei dati.

Questo consentirà eliminare agevolmente ed in sicurezza i dati aziendali nel caso di termination of duties della risorsa umana aziendale che utilizza un dispositivo intelligente connesso.

Per concludere

L’uso dei dispositivi connessi all’IIoT pone sempre il problema della vulnerabilità del patrimonio informativo aziendale esposto a data leak, in considerazione della circostanza che molti dati vengono ormai archiviati su dispositivi mobili.

In questi casi diventa essenziale imporre una policy ad hoc per assicurare che tutti i devices mobili connessi alla rete soddisfino gli standard ed i protocolli di crittografia condivisi.

Inoltre, nel mobile management è fondamentale assicurarsi anche l’identificazione e la cancellazione da remoto di devices cosiddetti “jailbreak” ovvero di quei dispositivi che consentano l’installazione di APP, software e pacchetti di terze parti non sicuri che possono potenzialmente compromettere il sistema informativo aziendale.

Non vi è dubbio che l’azione dei criminali informatici è prevalentemente orientata verso lo sfruttamento delle vulnerabilità presenti nei dispositivi IoT e si aggiunge a quella tipica di accesso abusivo con credenziali di default.

Scritto da: Davide Maniscalco, avvocato esperto di Informatica giuridica & Security manager

Nell’ecosistema digitale le interconnessioni eterogenee tra dispositivi determinano la loro integrazione attraverso l’uso di applicazioni e la connessione al web che interagiscono con la capacità di elaborazione dei devices “intelligenti” capaci di monitorare, attivare funzioni da remoto, trasferire informazioni e tanto altro.

Si tratta dell’Internet delle cose, ovvero anche dell’Internet del tutto.

Una interconnessione di dispositivi smart tra loro eterogenei che sarà resa ancora più inesorabilmente veloce dalla nuova tecnologia 5G, consentendo la produzione e veicolazione di una mole ancora più significativa di Big Data generati.

IoT: una nuova economia digitale data-driven che impone una nuova governance

L’IoT ha dato vita alla nuova economia digitale cosiddetta data-driven che, nella visione strategica europea presenta tre temi altamente strategici:

- Governance sulla condivisione e sostenibilità dei Big Data

- Governance delle tecnologie di AI e sue declinazioni tecniche per la strutturazione dei Dati e l’automazione di processi

- Sicurezza dei protocolli internet

Sul tema della sicurezza va da subito evidenziato che le connessioni eterogenee determinano nuove vulnerabilità hardware e software dalle quali discendono inevitabilmente nuovi rischi che devono costituire oggetto di valutazione e mitigazione per il monitoraggio della complessiva superficie esposta.

E infatti, l’IoT si caratterizza per lo scambio di dati attraverso protocolli di connessione a internet spesso vulnerabili ai cosiddetti attacchi DDoS (Distributed Denial of Service) che si caratterizzano per l’invio da un falso indirizzo IP di un device connesso all’IoT di una serie di richieste di informazioni (attraverso botnet infettata da codici malevoli) verso un server target che viene in definitiva messo down.

Fonte: www.pubnub.com

Molto spesso gli attacchi DDoS costituiscono il preludio di attacchi sistemici dal momento che un dispositivo vulnerabile può costituire vettore di malware e dunque di compromissione delle reti e risorse a cui è connesso.

In tale scenario i mobile malware consentono agli attaccanti di prendere il controllo degli smart devices, attraverso attacchi brute force per l’acquisizione delle credenziali di protezione per eseguire attacchi DDoS ovvero per il mining malevolo di cryptovalute o per l’inserimento di dispositivi in reti botnet per ulteriori attacchi sistemici.

Alcuni dati e ricerche sulla vulnerabilità delle tecnologie IoT

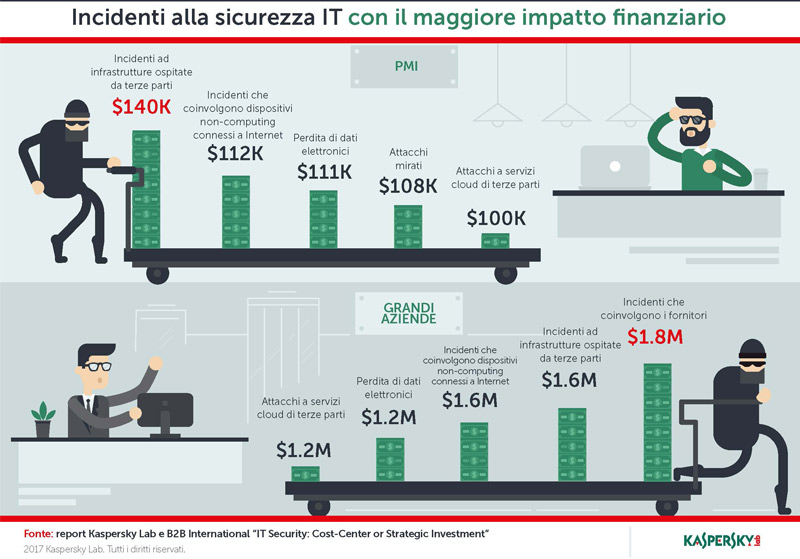

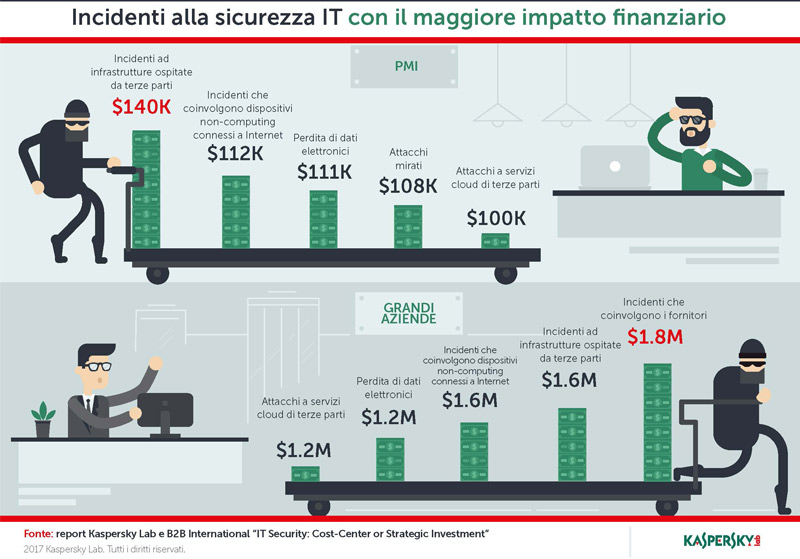

Secondo un report IoT di Kaspersky Lab, nella prima metà del 2018, i dispositivi IoT sono stati attaccati da più di 120.000 varianti di malware (più del triplo della quantità di malware IoT registrati in tutto il 2017).

Nel rapporto SonicWall 2019 viene, addirittura, rilevato un aumento del 55% degli attacchi malware IoT rispetto ai primi due trimestri del 2018, con evidenza di un aumento delle connessioni ad internet di dispositivi senza adeguate misure di sicurezza, nonché di una loro exploitation per dispensare payload di malware.

Fonte: www.innovationpost.itv

In molti casi i mobile malware sfruttano la tecnologia di comunicazione peer-to-peer (P2P) che per la connessione dei dispositivi all’IoT non richiede una procedura di autenticazione e rende accessibili agli attaccanti i dispositivi connessi attraverso la scansione dei relativi seriali.

Per queste ragioni i dispositivi connessi all’IoT rappresentano per i criminali informatici un importante elemento di vulnerabilità da sfruttare per colpire con attacchi sistemici soprattutto per quei dispositivi connessi all’Industrial Internet of Things relativa al presidio di infrastrutture strategiche che, ove non valutate sotto il profilo del rischio, possono costituire oggetto di attività di spionaggio o sabotaggio.

Strutture di governance e controllo in ambito IoT

È dunque molto importante introdurre rigide procedure di controllo e monitoraggio dei dispositivi mobili (spesso non aziendali) per valutarne ogni rischio e mitigarne gli impatti.

Si parla in questi casi di policy BYOD (Bring Your Own Device) che disciplini l’uso e le best practices dei devices mobili per garantire la sicurezza dell’infrastruttura IT e mitigare il rischio di vulnerabilità della rete aziendale, proteggendo il patrimonio informativo aziendale e le informazioni afferenti i dati personali, anche in compliance al GDPR.

È dunque essenziale che il dispositivo mobile, preliminarmente registrato servendosi di un software ad hoc per il mobile devices management, assicuri la previa ed imposta installazione di un software di sicurezza anti-malware ed antivirus supportato che preveda, tra l’altro, la protezione del device con password forte (sequenze alfanumeriche, caratteri speciali, autenticazione a due fattori, expiration time ed aggiornamento) e blocco schermo (PIN, password, impronta digitale o riconoscimento facciale) nonché aggiornamenti costanti del firmware del device e l’installazione della patch di sicurezza.

È poi parimenti importante l’adozione di metodi di connessione sicura e virtualizzata (VPN), soprattutto per gli accessi da remoto tramite Wi-Fi pubblico non protetto, adottando tecnologie di crittografia efficaci, con autenticazione periodica dell’utente del device, ovvero attraverso l’uso di uno stack di sicurezza basato su cloud per fornire, da qualunque luogo, un accesso sicuro a Internet su ogni dispositivo.

Inoltre, l’opportuno coordinamento tra la compliance al GDPR, la protezione dei sistemi informativi aziendali e del patrimonio di dati richiedono anche una rigida separazione tra dati aziendali e personali attraverso la best practice della segmentazione dei dati.

Questo consentirà eliminare agevolmente ed in sicurezza i dati aziendali nel caso di termination of duties della risorsa umana aziendale che utilizza un dispositivo intelligente connesso.

Per concludere

L’uso dei dispositivi connessi all’IIoT pone sempre il problema della vulnerabilità del patrimonio informativo aziendale esposto a data leak, in considerazione della circostanza che molti dati vengono ormai archiviati su dispositivi mobili.

In questi casi diventa essenziale imporre una policy ad hoc per assicurare che tutti i devices mobili connessi alla rete soddisfino gli standard ed i protocolli di crittografia condivisi.

Inoltre, nel mobile management è fondamentale assicurarsi anche l’identificazione e la cancellazione da remoto di devices cosiddetti “jailbreak” ovvero di quei dispositivi che consentano l’installazione di APP, software e pacchetti di terze parti non sicuri che possono potenzialmente compromettere il sistema informativo aziendale.

Non vi è dubbio che l’azione dei criminali informatici è prevalentemente orientata verso lo sfruttamento delle vulnerabilità presenti nei dispositivi IoT e si aggiunge a quella tipica di accesso abusivo con credenziali di default.

Scritto da: Davide Maniscalco, avvocato esperto di Informatica giuridica & Security manager